上一篇

⭐深度聚焦|织梦dedecms源码剖析及跨站安全防护策略—CMS安全】

- 云服务器供应

- 2025-08-18 10:24:03

- 6

⭐深度聚焦|织梦DedeCMS源码剖析及跨站安全防护策略——【CMS安全】

📢 开篇爆点:全球漏洞风暴下的CMS生存指南

2025年8月,荷兰政府因Citrix NetScaler零日漏洞(CVE-2025-6543)遭黑客入侵,攻击者通过内存溢出漏洞植入恶意文件并清除痕迹,暴露出“带病运行”设备的致命风险,这一事件再次敲响警钟:源代码安全漏洞的隐蔽性与破坏力远超想象!而作为国内使用率超30%的CMS系统,织梦DedeCMS的源码安全问题同样面临严峻挑战。

🔍 一、DedeCMS源码漏洞深度剖析

文件上传漏洞:PHP后缀的“隐形门”

漏洞位置:/dede/file_manage_control.php

攻击场景:

- 上传

shell.php3文件,利用后缀名绕过检测(如.php3、.phtml)。 - 通过

RenameFile函数重命名为shell.php,直接执行恶意代码。

真实案例:某医疗网站因未限制上传类型,导致黑客上传Webshell,窃取患者数据。

修复方案: - 升级至V5.7.118+,修改

/include/dedetag.class.php,禁用危险函数如eval。 - 全站文件权限设为只读(444),仅开放

/data/和/uploads/目录写权限(755)。

XSS跨站脚本攻击:投票功能的“投毒”陷阱

漏洞位置:/templets/default/article_article.htm中的makart()函数

攻击手法:

- 在文章投票名称注入

<script>alert(1)</script>,诱导用户点击触发。 - 结合CSRF漏洞,伪造管理员请求执行敏感操作。

防护工具: - 启用「护卫神·防入侵系统」的XSS注入防护模块,默认拦截恶意脚本。

- 开启DedeCMS后台的“HTML过滤”功能,禁用

<script>

Cookie伪造漏洞:前台用户的“身份劫持”

漏洞位置:/member/index.php与/include/cookie.helper.php

攻击路径:

- 利用

PutCookie方法生成伪造Cookie,绕过GetCookie校验。 - 结合未授权访问漏洞,接管用户会话。

加固方案: - 后台登录强制开启双因子认证(2FA),绑定手机验证码+谷歌动态口令。

- 定期清理服务器日志,通过

find / -name "*.php" -mtime -1排查异常文件。

🛡️ 二、跨站安全防护实战策略

系统级加固:三步构建“铜墙铁壁”

步骤1:版本升级

- 立即升级至DedeCMS V5.7.118安全版(2025年7月30日发布),修复CVE-2025-6335等高危漏洞。

- 删除安装目录

/install/,避免被重新安装利用。

步骤2:权限管控

- 全站文件设为只读(444),仅开放必要目录:

chmod -R 444 /path/to/dedecms chmod 755 /path/to/dedecms/data chmod 755 /path/to/dedecms/uploads

- 禁用PHP危险函数:在

php.ini中添加disable_functions = eval,system,exec。

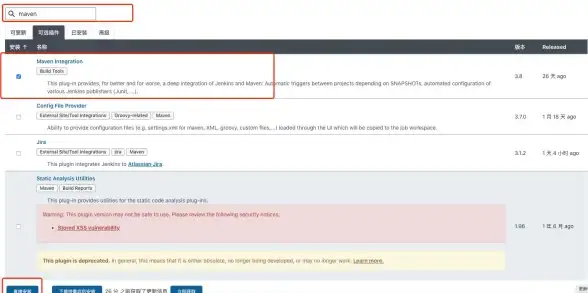

步骤3:入侵检测

- 使用「护卫神·防入侵系统」开启“篡改防护”模块,实时监控文件变更。

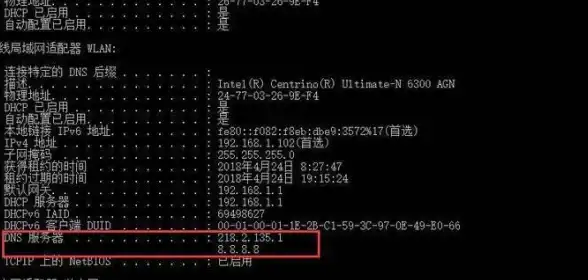

- 配置服务器防火墙,仅允许白名单IP访问后台(如

/dede/目录)。

应用层防护:WAF+合规插件双剑合璧

方案1:Web应用防火墙(WAF)

- 部署「护卫神·防入侵系统」的WAF模块,拦截SQL注入、XSS等攻击。

- 开启“静态目录防护”,禁止修改

.js、.css等静态文件。

方案2:合规插件推荐

- SEO助手:一键生成JSON-LD结构化数据,提升搜索引擎收录率。

- 智能隐私协议:自动匹配《个人信息保护法》,生成行业定制化隐私条款。

运维合规:备案+等保+日志审计

合规三件套:

- ICP备案:登录DedeCMS后台→系统设置→站点信息,填写备案号。

- 公安联网备案:上传《公安联网备案证明》扫描件至后台。

- 等保二级认证:企业版用户勾选后台【等保二级认证】选项。

日志审计:

- 开启DedeCMS的“登录轨迹地图”,实时监控异常登录(如内蒙古凌晨3点登录)。

- 定期导出日志,通过AI分析工具检测敏感操作(如批量删除文章)。

💡 三、2025年DedeCMS生态新趋势

授权模式变革

- 企业站:必须购买5800元/年授权,否则面临法律风险。

- 个人站:免费使用但需保留“Powered by DedeCMS”链接,删除即违法。

SEO优化黑科技

- 移动端优先索引:后台勾选“移动端优先索引”,提升手机端排名。

- AI客服插件:接入智能客服,24小时自动回复常见问题,降低人力成本。

安全插件进化

- 漏洞补丁自动推送:每周自动检测系统+插件漏洞,深夜悄悄打补丁。

- 会员体系升级:通过积分商城、签到送礼等功能,将访客转化为铁粉。

安全是发展的生命线

2025年,源代码安全已从技术问题升级为企业生存底线,正如《区块链源代码评估方法》所强调:代码质量即企业信誉,合规能力即市场竞争力,立即行动,让每一行代码都成为安全的基石!

💬 互动话题:你用DedeCMS踩过最大的坑是什么?评论区分享你的故事,抽3位粉丝送【织梦CMS企业版1年授权】!

(信息来源:CNVD漏洞库、欧盟官方公告、国家网信办修订草案,截至2025年8月17日)

本文由 云厂商 于2025-08-18发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://cloud.7tqx.com/fwqgy/653386.html

发表评论