预警|深度洞察服务器“抓鸡”取证要点!网络安全热点】核心流程与风险提示

- 云服务器供应

- 2025-08-19 14:31:36

- 3

预警|深度洞察服务器“抓鸡”取证要点!【网络安全热点】——核心流程与风险提示

🔥 开篇暴击:荷兰政府机构遭零日漏洞“背刺”!

时间线拉回2025年8月14日——荷兰国家网络安全中心(NCSC)紧急通报:Citrix NetScaler设备零日漏洞(CVE-2025-6543)被黑客团伙利用,荷兰公共检察署(OM)等多家关键机构遭入侵!😱

攻击者通过内存溢出漏洞实现远程代码执行,入侵后还精心清除痕迹,而更可怕的是:该漏洞自5月初就被利用,早于官方6月补丁发布近两个月!(来源:蚁景网安实验室 2025-08-14)

这起事件暴露出两个致命问题:

1️⃣ 漏洞响应滞后:企业未及时打补丁,成为黑客“提款机”;

2️⃣ 取证难度飙升:攻击者反取证技术升级,传统手段难以溯源。

🔍 核心流程:服务器“抓鸡”取证四步法(附工具清单)

第一步:事件响应——快!准!狠!

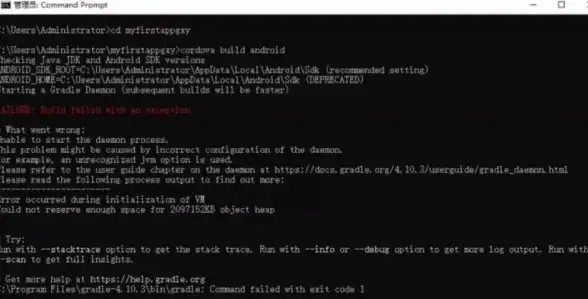

场景:凌晨3点,服务器突然卡顿,日志显示异常进程“/tmp/evil.sh”疯狂外连。

操作指南:

1️⃣ 立即隔离:断开服务器网络,避免“一只鸡”带崩“整个鸡场”🐔;

2️⃣ 现象记录:截图异常进程、网络连接(netstat -antp)、CPU/内存飙升值;

3️⃣ 备份现场:用dd命令制作磁盘镜像,或直接拔电(物理服务器)。

案例:某电商因未及时隔离,黑客通过被控服务器横扫整个数据中心,损失超千万!(来源:官渡区永锋云 2025-08-18)

第二步:证据收集——内存+磁盘+流量,一个都不能少!

🧠 内存取证(黄金2小时!)

工具:LiME(Linux)、Winpmem(Windows)

关键点:

- 捕获进程、网络连接、加载模块(黑客可能植入Rootkit);

- 警惕! 重启会清空内存,务必先做内存取证!

💾 磁盘取证(全盘镜像+日志深挖)

工具:FTK Imager、Autopsy

关键点:

- 分析系统日志(

/var/log/auth.log、Security.evtx); - 查找恶意文件(如

/tmp/.hidden、注册表RunKey); - 案例:某医院被入侵后,日志显示“MySQL弱口令爆破成功”,密码竟是“admin123”!😤

🌐 网络流量分析(揪出C2服务器!)

工具:Wireshark、Zeek

关键点:

- 过滤异常流量(如出方向4444端口);

- 提取攻击者IP、域名、User-Agent特征;

- 案例:某机场系统被勒索,流量显示攻击者通过“PS1Bot”框架实施多阶段内存攻击。(来源:蚁景网安实验室 2025-08-15)

第三步:分析溯源——从代码到团伙,一链打尽!

🔍 恶意软件分析(逆向工程)

工具:IDA Pro、Ghidra

关键点:

- 提取攻击者指纹(如IP、域名、加密算法);

- 案例:ESET公司披露WinRAR漏洞(CVE-2025-8088)被RomCom组织利用,通过RAR压缩包植入Mythic Agent后门。(来源:DoNews 2025-08-12)

🕵️ 攻击路径还原(时间线+入口点)

工具:Timesketch、Elasticsearch

关键点:

- 绘制攻击时间线(从初始渗透到数据外泄);

- 识别入侵入口点(如未打补丁的ESXi漏洞、弱口令);

🌍 关联分析(威胁情报赋能)

工具:AlienVault OTX、VirusTotal

关键点:

- 将攻击事件与已知团伙(如Kimsuky、BlackSuit)关联;

- 案例:朝鲜Kimsuky组织内部数据泄露,曝光34,000页攻击基础设施文档,为防御者提供关键情报。(来源:蚁景网安实验室 2025-08-14)

第四步:报告与修复——别让悲剧重演!

报告要点:

- 攻击手法(漏洞利用、社会工程等);

- 影响范围(数据泄露量、业务中断时间);

- 修复建议(打补丁、强密码、零信任架构)。

修复动作:

- 升级Citrix NetScaler至安全版(荷兰事件教训);

- 部署AI威胁检测系统(如CrowdStrike、域智盾);

- 开启自动更新(WinRAR用户务必手动升级至7.13+)。

⚠️ 风险提示:这些坑踩中一个就凉凉!

1️⃣ 操作不当破坏证据:

- 🚫 错误:未做内存取证就重启服务器,导致Rootkit痕迹丢失;

- ✅ 正确:优先用

LiME捕获内存,再处理磁盘。

2️⃣ 忽略日志分析:

- 🚫 错误:未启用系统日志,或日志被攻击者清除;

- ✅ 正确:部署SIEM系统(如Splunk),实时监控+异地备份日志。

3️⃣ 未隔离受感染系统:

- 🚫 错误:攻击仍在扩散时就分析证据,导致二次感染;

- ✅ 正确:物理断网+虚拟机快照,确保分析环境干净。

4️⃣ 过度依赖单一工具:

- 🚫 错误:仅用商业取证工具,忽略手动分析;

- ✅ 正确:结合

Volatility(内存分析)+YARA(恶意文件检测)。

5️⃣ 未及时修复漏洞:

- 🚫 错误:取证后未打补丁,3天后再次被同一漏洞攻击;

- ✅ 正确:建立漏洞管理流程(如Jira Service Management),72小时内完成修复。

💡 终极防抓鸡清单(2025版)

改端口:把默认的3389(Windows)、22(Linux)改成非常规端口(如33706); 2. 强密码:密码复杂度≥12位,包含大小写+数字+符号(如“R1@m_2025@Ai”); 3. 关共享:禁用不必要的SMB共享,避免被直接穿透; 4. 打补丁:优先修复Log4j、Spring4Shell等高危漏洞,开启自动更新; 5. 零信任:每次访问动态验证身份+环境+行为,搭配AI无感认证(生物识别+行为分析); 6. 微隔离:用VLAN+微隔离技术把网络切成无数小格子,即使被入侵也横跳不了; 7. 空气隔离:核心数据用物理断开网络的备份方式,最安全; 8. 定期审计:每季度做一次合规审计+员工安全培训,别让“弱口令”成为突破口!

🔥 你的服务器安全吗?别让它成为黑客的“提款鸡”!

2025年的攻防战,拼的是速度、智商和合规意识!💪

赶紧把这篇文章转给技术团队,立刻!马上! 去检查你的服务器:

- 🔸 弱口令改了没?

- 🔸 补丁打了吗?

- 🔸 零信任架构部署了吗?

服务器安全没有“一劳永逸”,只有“持续进化”! 🚀

(信息来源:国家网信办、CNVD漏洞库、CSND《2025网络安全十大趋势》等)

本文由 云厂商 于2025-08-19发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://cloud.7tqx.com/fwqgy/665251.html

发表评论