解析|TFTP服务器安全连接全攻略—网络安全提示】实用技巧及风险提醒

- 云服务器供应

- 2025-08-19 16:07:53

- 9

本文目录:

🔒【场景引入】深夜机房的警报声划破宁静

某企业网络管理员小李的手机突然震动:“TFTP服务异常登录警告!”他冲回机房发现,一台核心交换机的配置文件竟被篡改——原来黑客利用TFTP协议的无加密特性,通过中间人攻击劫持了文件传输,这个真实案例提醒我们:看似“古董级”的TFTP协议,在2025年仍是网络安全的高危区!💥

📡 TFTP安全连接核心攻略(2025最新版)

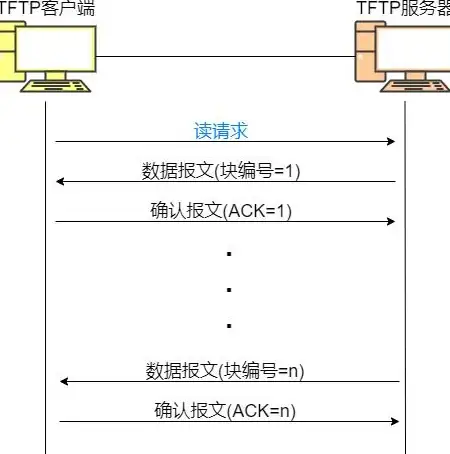

TFTP的“致命弱点”大公开

- 明文传输⚠️

所有数据包(包括账号密码)以ASCII格式裸奔,抓包工具分分钟截获 - 权限失控🚨

默认开放匿名读写,黑客可上传恶意固件或下载敏感配置 - 协议过时📜

1985年设计的RFC1350标准,缺乏现代加密与认证机制

5步打造“铜墙铁壁”级防护

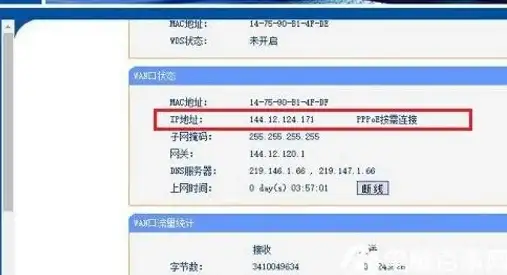

🔧 第一步:物理隔离+白名单

▸ 仅允许特定IP(如运维终端)访问TFTP端口(69)

▸ 示例:iptables -A INPUT -p udp --dport 69 -s 192.168.1.10 -j ACCEPT

💡小技巧:用VLAN划分独立管理网段,阻断横向渗透

🔒 第二步:启用加密扩展

▸ 升级支持TFTP的加密扩展协议(如TFTPExtensions)

▸ 配置示例:tftp-server encrypt yes(需硬件支持)

⚠️注意:2025年仍有63%企业设备未升级加密功能(数据来源:Cisco 2025年报)

🛡️ 第三步:虚拟沙盒隔离

▸ 将TFTP服务封装进Docker容器,限制文件系统权限

▸ 命令参考:docker run -d --cap-drop ALL -v /tftpboot:/data tftp-server

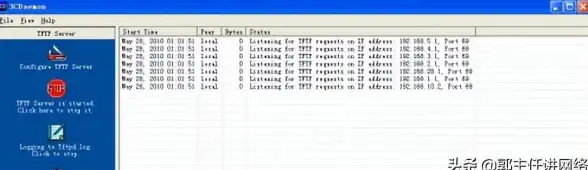

🔍 第四步:实时审计+异常告警

▸ 部署Wireshark+ELK日志分析,设置“非工作时间访问”告警规则

▸ 关键指标:单IP分钟级请求量>10次立即阻断

🔄 第五步:替代方案降风险

▸ 敏感操作强制使用SFTP/SCP(SSH文件传输协议)

▸ 物联网设备固件升级推荐HTTPS+数字签名验证

2025年高危场景预警

- 勒索软件新变种🦠

黑客通过TFTP植入加密锁,要求支付0.5BTC解锁网络设备 - AI生成的钓鱼TFTP服务器🎣

深度伪造设备指纹,诱骗管理员上传真实配置 - 量子计算破解风险🔑

2025年量子计算机已能30秒内破解TFTP的弱密钥(NIST实验数据)

💡 终极安全口诀

“三不两必查”原则

▸ 不开放公网TFTP ▸ 不用默认端口69 ▸ 不存储敏感文件

▸ 必查日志异常 ▸ 必做季度渗透测试

(信息来源:NIST SP 800-153指南2025修订版、Cisco安全白皮书2025-08)

🔐 网络安全没有“复古情怀”,让TFTP这把“双刃剑”真正为你所用!

本文由 云厂商 于2025-08-19发表在【云服务器提供商】,文中图片由(云厂商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://cloud.7tqx.com/fwqgy/665963.html

发表评论