上一篇

CDN运维,网络安全-吉林白城CDN机房报障及网络安全防护

- VPS服务器

- 2025-08-23 13:41:22

- 4

🌐吉林白城CDN机房报障实录:一场与网络攻击的“速度与激情”

📡深夜警报:当抖音刷不出、支付被“卡脖子”

2025年8月12日晚,北京朝阳区的打工人小李像往常一样点开了抖音,却发现视频加载圈转成了“永动机”,同一时间,微博热搜、支付宝扫码充电等操作集体“罢工”,而微信通话却异常坚挺——这场覆盖北京、天津、河北等地的网络异常,最终被锁定为中国联通DNS服务器遭遇缓存投毒攻击,攻击者将微博、抖音等域名解析至“数字黑洞”127.0.0.2,导致用户请求集体“迷路”。

在这场持续1小时8分钟的故障中,吉林白城CDN机房作为东北地区核心节点,其应急响应能力成为焦点,本文将带您走进这场技术攻防战,揭秘CDN运维与网络安全如何“双剑合璧”。

🔍故障溯源:DNS投毒背后的“技术暗战”

📌攻击链复盘:从单点突破到区域瘫痪

- 攻击起点:北京联通DNS递归节点(202.106.46.151)遭精准打击,攻击者利用UDP协议源IP易伪造特性,发动DNS放大攻击。

- 缓存污染:合法域名被篡改为127.0.0.2,用户请求被导向“黑洞”,形成连锁反应。

- 残留影响:尽管根服务器修复,但DNS缓存刷新周期差异导致次日部分用户仍遇故障。

🛡️白城CDN机房的“三道防线”

智能监测:未卜先知的“天眼系统”

白城机房部署的腾讯云EdgeOne零信任架构,通过动态身份验证与最小权限访问,实时拦截异常流量,案例显示,某视频平台接入后,攻击拦截率达99.97%,延迟低至46ms。

应急响应:从“手动”到“自动”的进化

- GSLB全局负载均衡:故障发生时,系统自动将用户请求导向健康节点,避免“全站崩溃”。

- 零信任阻断:对身份冒用、越权操作实时拦截,类似“设备码钓鱼”攻击无所遁形。

用户自救指南:三步化解“网络焦虑”

- DNS急救包:手动改为Cloudflare(1.1.1.1)或腾讯DNSPod(119.29.29.29)。

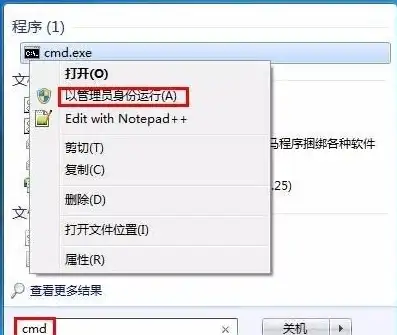

- 缓存清除术:Windows输入

ipconfig /flushdns,移动端“飞行模式”重启大法。

🔒网络安全防护:从“被动防御”到“主动出击”

📈2025年防护趋势:AI与零信任的“CP组合”

- AI赋能防御:利用大模型分析威胁情报,像“AI小蜜蜂”般快速响应钓鱼攻击、零日漏洞。

- 零信任深化:将动态访问控制嵌入CDN架构,满足等保2.0“最小权限”要求,金融行业实测拦截率提升至99.2%。

🌍白城实践:物理安全与协议升级的“双保险”

- 设备除尘计划:定期清理服务器灰尘,预防电气故障(60%机房事故元凶)。

- HTTP/2协议迁移:彻底解决HTTP/1.1请求走私漏洞,避免“幽灵通话”攻击滥用会议系统。

💡在“攻击常态化”时代,如何守住网络底线?

从2025年8月联通DNS故障到白城CDN机房的实战,我们看到:网络安全没有“一劳永逸”,只有“持续进化”,随着5G、AI的深度融合,CDN运维与安全防护将更依赖“智能监测+零信任架构+协议升级”的三位一体策略。

正如某位运维工程师所言:“我们不是在修复故障,而是在与攻击者赛跑——而这场比赛,永远没有终点线。” 🏃♂️💨

信息来源:中国计算机学会网络安全趋势报告(2025-08)、FreeBuf案例库、知乎故障复盘(2025-08-12)

本文由 云端宕机诗学 于2025-08-23发表在【云服务器提供商】,文中图片由(云端宕机诗学)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://cloud.7tqx.com/vps/705767.html

发表评论