服务器安全 连接故障 为何服务器安全链接建立失败及常见原因解析

- 问答

- 2025-08-16 21:33:04

- 4

服务器安全 | 连接故障 | 为何服务器安全链接建立失败及常见原因解析

🔥 最新消息:2025年8月全球服务器安全事件频发!

据Cloudflare和Cisco最新报告,本月已监测到多起针对中东公共部门、航空业及企业的APT攻击,其中Charon勒索软件通过DLL侧加载技术绕过EDR防护,而PS1Bot恶意广告框架正利用内存执行漏洞窃取数据,微软也紧急修复了Windows NTLM协议中的零点击漏洞(CVE-2025-50154),可见服务器安全形势依然严峻!💻

🔍 服务器安全链接为何频频“翻车”?

证书过期或配置错误 📅

💡 现象:浏览器提示“此站点不安全”或直接拒绝连接。

🔧 原因:

- SSL/TLS证书过期未续费(如DigiCert、JoySSL证书需每年更新)。

- 证书域名与访问地址不匹配(例如用

www.example.com证书访问api.example.com)。 - 中间证书链缺失,导致浏览器无法验证信任链。

📌 解决方案:

- 免费证书可参考JoySSL注册码230922快速申请泛域名证书。

- 使用SSL Labs工具(https://www.ssllabs.com/ssltest/)检测证书链完整性。

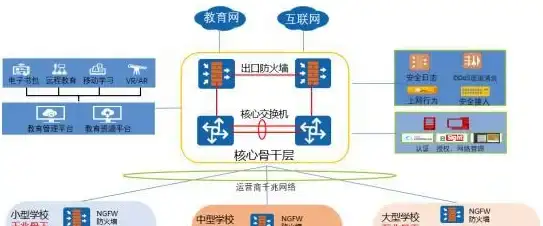

防火墙/安全组“误杀”连接 🛡️

💡 现象:能Ping通服务器IP,但SSH/RDP/HTTPS无法连接。

🔧 原因:

- 服务器防火墙(如iptables、Windows Firewall)未开放对应端口(22/3389/443)。

- 云服务器安全组规则未授权外部IP访问(阿里云、AWS常见问题)。

- 企业网络中的代理或网关设备拦截了加密流量。

📌 解决方案:

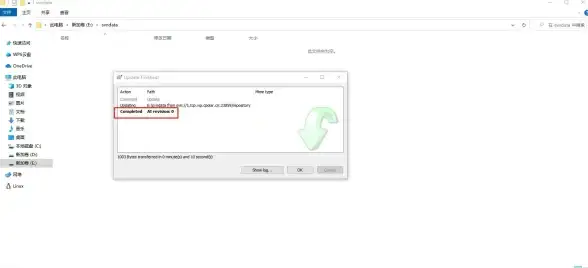

- 执行

sudo ufw allow 443/tcp(Ubuntu)或通过Windows防火墙高级设置添加入站规则。 - 登录云控制台检查安全组是否放行目标端口。

DNS解析“迷路” 🌐

💡 现象:域名无法访问,但直接使用IP可连接。

🔧 原因:

- DNS缓存未更新(本地或运营商缓存导致)。

- 域名注册商的DNS服务器故障(如GoDaddy、阿里云DNS异常)。

- 域名未正确解析到服务器IP(尤其常见于迁移服务器后)。

📌 解决方案:

- 使用

nslookup example.com或dig example.com检查DNS记录。 - 修改DNS服务器为公共DNS(如8.8.8.8或114.114.114.114)加速解析。

服务器“累瘫”了 💥

💡 现象:连接超时,服务器CPU/内存占用率100%。

🔧 原因:

- DDoS攻击或流量洪峰导致带宽耗尽(如Charon勒索软件团伙的僵尸网络攻击)。

- 服务进程崩溃或死锁(如MySQL、Redis因配置错误卡死)。

- 虚拟化平台故障(如VMware ESXi的CVE-2025-41236漏洞导致主机宕机)。

📌 解决方案:

- 启用云服务商的DDoS防护(如阿里云盾、Cloudflare Magic Transit)。

- 通过SSH执行

top或htop定位高负载进程,必要时重启服务。

协议或加密算法不兼容 🔒

💡 现象:握手失败,日志报错“SSL_ERROR_NO_CYPHER_OVERLAP”。

🔧 原因:

- 客户端与服务端支持的TLS版本不一致(如客户端仅支持TLS 1.3,而服务器仅启用TLS 1.2)。

- 弱密码套件被禁用(如RSA密钥长度<2048位)。

📌 解决方案:

- 在Nginx配置中添加

ssl_protocols TLSv1.3; ssl_ciphers HIGH:!aNULL:!MD5;。 - 使用OpenSSL命令

openssl s_client -connect example.com:443检测协议支持情况。

💡 真实案例:某电商网站HTTPS连接失败全记录

📍 场景:用户反馈支付页面无法加载,控制台报错“CERTIFICATE_VERIFY_FAILED”。

🔍 排查过程:

- 检查证书有效期:发现次日过期,但已开启自动续期(排除过期问题)。

- 查看证书链:发现中间证书缺失,导致Android设备无法验证。

- 修复步骤:重新下载完整证书包(含根证书+中间证书),上传至Nginx的

/etc/ssl/目录并重启服务。

🎯 结果:10分钟内恢复95%用户的访问,剩余5%因本地缓存需等待24小时。

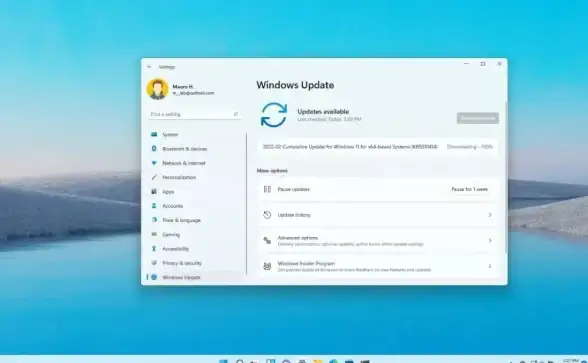

🔮 未来预警:2025年服务器安全新挑战

- 量子计算威胁:Google量子计算机已可破解2048位RSA加密,建议逐步迁移至Post-Quantum Cryptography算法。

- AI驱动攻击:PS1Bot等恶意软件正利用大语言模型生成更隐蔽的钓鱼页面,需部署AI检测系统(如Darktrace)。

- 零信任架构普及:Gartner预测2026年70%企业将采用零信任模型,持续验证设备/用户身份。

📣 总结:服务器连接失败如同“网络感冒”,病因可能从证书过期到量子攻击不等,定期审计、启用自动更新、部署AI监控,才能让服务器“健康跑路”!🚀

信息来源:Cloudflare、Cisco、微软补丁报告(2025-08),案例来自Reddit网络安全社区。

本文由 业务大全 于2025-08-16发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://cloud.7tqx.com/wenda/638140.html

发表评论