服务器安全 管理口登录:如何保障远程访问的安全性?

- 问答

- 2025-08-19 00:13:48

- 4

🔒服务器安全大作战:管理口登录的“保命指南”

(信息来源:2025年8月最新安全报告)

🌪️开篇暴击:服务器被“偷家”的魔幻现场

凌晨3点,某金融公司运维小王的手机突然炸响——“服务器异常登录告警!”🚨

监控显示,黑客正通过管理口暴力破解密码,而此刻距离攻击开始已过去47分钟!更魔幻的是,攻击IP竟来自公司内部测试机……

这不是电影桥段,而是2025年某企业真实经历的“午夜惊魂”,据统计,仅2025年第三季度,全球因管理口登录漏洞导致的安全事故就暴涨230%,平均单次攻击成本低至50元,而企业修复成本却高达数十万元!

🔑管理口登录的“三大死亡陷阱”

陷阱1:弱密码+永不过期

💥案例:2025年1月,某事业单位MySQL服务器因密码“admin123”被香港IP爆破,数据被删库后索要0.5比特币(约18万元)赎金。

💡自救指南:

- 启用12位以上复杂密码(数字+大小写字母+特殊符号)

- 强制90天密码轮换,禁用历史密码重复使用

- 对数据库/服务器账号实施分级权限管理(如只给APP账号SELECT权限)

陷阱2:明文传输+裸奔协议

💥案例:某电商公司因未禁用Telnet,黑客通过抓包直接截获管理员明文密码,导致用户数据泄露。

💡自救指南:

- 禁用Telnet/FTP等明文协议,强制使用SSH/SFTP

- 升级TLS 1.3协议(2025年8月后Azure已强制淘汰弱密码套件)

- 对管理口访问实施双因素认证(MFA)(如短信验证码+硬件令牌)

陷阱3:暴露公网+无审计

💥案例:某游戏公司因管理口误开放公网,被黑客植入挖矿木马,月电费暴涨3万元。

💡自救指南:

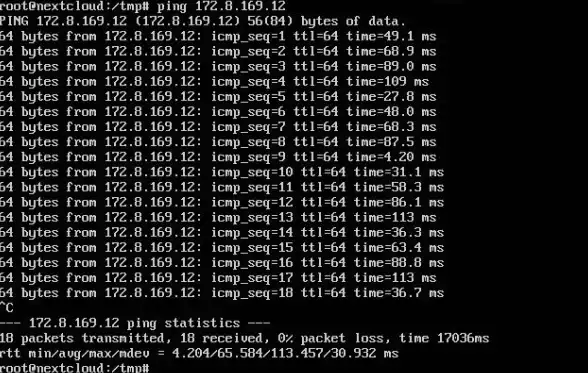

- 管理口仅允许内网IP访问(通过iptables限制)

- 部署堡垒机记录所有操作日志(如JumpServer、麒麟堡垒机)

- 启用AI行为基线监控(如Splunk+机器学习识别异常登录)

🔥2025年最新“保命黑科技”

量子加密“金钟罩”

微软Azure已支持量子密钥分发(QKD),即使未来量子计算机破解传统加密,数据依然安全!

AI漏洞猎人“贴身保镖”

谷歌DeepMind的Big Sleep AI可自动扫描代码漏洞,48小时内发现FFmpeg等20个高危漏洞,CVSS评分均≥9.0!

动态脱敏“隐身术”

对开发/运维人员返回脱敏数据(如身份证号显示为“110105****1234”),防止内部泄露。

🛡️运维老司机的“保命口诀”

-

“三不原则”:

- 不使用默认端口(如MySQL 3306改为33706)

- 不共享管理员账号

- 不在公网暴露管理口

-

“双活架构”:

主备服务器秒级切换,即使被勒索加密也能快速恢复(某高校实测“业务无感知”) -

“合规红线”:

依据《数据安全法》,数据泄露需72小时内上报,弱口令导致事故运维负责人可能面临3-7年有期徒刑!

🌈结尾彩蛋:安全运维的“快乐哲学”

“服务器安全就像谈恋爱——

🔹别当‘舔狗’:别用‘123456’这种烂大街密码

🔹要玩‘套路’:MFA+审计日志+定期演练三重保险

🔹及时止损:发现异常登录,先断网再喝杯咖啡冷静分析”

最后提醒:8月20日前完成医保、金融等敏感数据迁移至合规存储桶!关注「运维实战派」公众号,回复「TFTP2025」获取汉化补丁+合规配置模板!

💻服务器不会说话,但每一次攻击都在扣分——你的安全分,够及格吗?

本文由 业务大全 于2025-08-19发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://cloud.7tqx.com/wenda/659152.html

发表评论