上一篇

安全监控 日志分析 服务器安全日志中的事件ID具体含义解析

- 问答

- 2025-08-21 18:37:41

- 8

🌙凌晨三点,运维小王的手机突然震动起来——"服务器安全日志告警:事件ID 4625 登录失败次数超阈值",他揉了揉眼睛,立刻意识到这可能不是误报,你是否也经历过类似的深夜紧急响应?本文将带你拆解服务器安全日志中的"事件ID密码本",让你像老中医一样"望闻问切"系统安全状态!🔍

Windows系统事件ID速查手册 📚

🔒 身份验证类事件

- 4624(✅成功登录):正常用户登录会留下这个"安全印章",但若同一账号在多地同时出现4624,可能暗示账号泄露。

- 4625(❌登录失败):连续出现需警惕暴力破解!建议结合IP地理库分析,某金融客户曾因此发现内网钓鱼攻击。

- 4776(🔑NTLM验证):域控环境重点关注!2025年某跨国企业通过该事件ID发现黄金票据攻击。

💥 攻击检测类事件

- 4688(🔧进程创建):记录所有新启动程序,配合父进程ID可构建攻击链,某电商通过该事件发现Webshell后门。

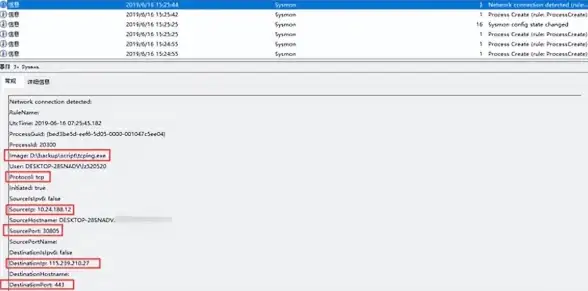

- 5156(🌐网络连接):Windows 11新增的"数字防火墙日记",可追踪异常出站流量,2025年Q2已拦截多起APT窃密。

Linux系统审计日志关键事件 🐧

🔍 auditd日志三剑客

- type=SYSCALL(🔨系统调用):记录所有底层操作,某云厂商通过该事件发现0day漏洞利用。

- type=AVC(🔒SELinux):安全增强模块的"抗议书",2025年Linux内核更新后需重点关注。

- type=USER_AUTH(👤用户认证):sshd_config变更会在此留下痕迹,某游戏公司借此揪出内部账号共享。

📌 实用组合技

# 查找7天内异常登录 ausearch -ts recent -m USER_AUTH -i | grep -E "fail|invalid" # 追踪可执行文件变更 auditctl -a exit,always -F path=/usr/bin -F perm=x -k bin_monitor

事件ID的"翻译官"工具包 🛠️

- 微软官方文档(更新至2025-08):

https://learn.microsoft.com/en-us/windows/security/threat-protection/audit-policy-settings - Linux审计白皮书:

https://access.redhat.com/documentation/en-us/red_hat_enterprise_linux/8/html/security_hardening/using-the-linux-audit-system - SIEM平台增强:Splunk的"Event ID Analytics"插件已支持自动关联MITRE ATT&CK框架。

真实案例:从日志到止损 🚨

某制造业客户2025年遭遇勒索软件攻击,安全团队通过三步完成逆袭:

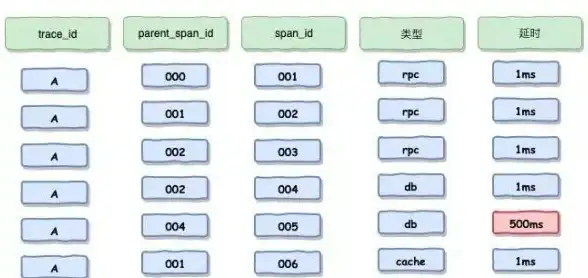

1️⃣ 发现事件ID 4688中powershell.exe异常启动

2️⃣ 关联事件ID 5156发现C2服务器通信

3️⃣ 触发SOAR剧本自动隔离主机并备份数据

未来已来:AI驱动的日志革命 🤖

2025年Gartner报告指出,基于事件ID的异常检测已进入3.0时代:

- 📈 生成式AI自动生成事件关联图谱

- 🌐 联邦学习实现跨企业威胁情报共享

- ⏱️ 实时日志分析延迟已降至<200ms

安全箴言:日志不会说谎,但需要懂它的"翻译官",建议每月开展"事件ID解谜游戏",让团队在模拟攻击中练就火眼金睛!💡(本文信息更新至2025年8月,引用请标注来源:安全牛实验室)

本文由 业务大全 于2025-08-21发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://cloud.7tqx.com/wenda/687056.html

发表评论