上一篇

服务器防护 安全策略 如何正确配置服务器安全组以实现放行?

- 问答

- 2025-08-22 21:26:04

- 10

🔒 服务器安全组配置指南(2025年8月最新版)

🚀 一、安全组核心配置步骤(附趣味emoji)

角色分离与命名规范

- 为不同层级创建独立安全组

- Web层:

web-sg - 应用层:

app-sg - 数据库层:

db-sg - 💡 趣味提示:命名要像给服务器起外号,拒绝“test-sg”这种敷衍名!

- Web层:

- 命名示例

- ✅ 正确:

web-server-public-access - ❌ 错误:

my-server-group

- ✅ 正确:

入站规则配置(最小权限原则)

- Web服务(80/443)

- 允许所有来源(强制HTTPS),结合TLS 1.3和量子加密技术。

- 🔒 加密升级:阿里云/AWS已支持量子密钥分发(QKD),抵御未来量子攻击!

- 远程管理(22/3389)

- ✅ 正确:绑定固定IP或通过VPN/堡垒机访问。

- ❌ 错误:开放到

0.0.0/0,小心被暴力破解!

- 数据库(3306等)

- 仅允许Web服务器安全组或内网IP访问,禁用所有来源。

- 💡 跨安全组授权:数据库安全组可授权来源为

web-sg,实现自动访问。

出站规则与默认策略

- 默认允许所有出站流量:确保服务器能正常更新、调用API。

- 严格场景:需限制访问外部网站时,配置拒绝规则(如禁止访问

4/32)。- 🌐 示例:禁止访问某恶意IP

3.4.5,规则为拒绝TCP/UDP所有端口。

- 🌐 示例:禁止访问某恶意IP

动态更新与自动化

- IP地址同步:使用云平台参数模板自动同步办公IP变化(如家庭宽带IP变动)。

- 补丁管理:

- 🔧 工具推荐:WSUS(Windows)、Ansible(Linux)、火绒安全(一键修复高危漏洞)。

- ⚠️ 2025年高危漏洞:WinRAR零日漏洞(CVE-2025-8088)、Jenkins Git Parameter插件漏洞。

❌ 常见错误与避坑指南

开放高危端口到公网

- ❌ 错误示范:开放22/3389端口到

0.0.0/0,易遭暴力破解。 - ✅ 正确操作:

- 使用云平台“会话管理”免公网暴露。

- 结合堡垒机访问,或启用MFA(多因素认证)。

测试后未删除临时规则

- 💡 解决方案:定期审计安全组规则,使用云平台“历史版本”功能回滚误操作。

忽略合规要求

- 📜 2025年新规:

- 《网络数据安全管理条例》要求加密、备份、访问控制三重防护,48小时内上报安全事件。

- 未通过等保2.0认证的系统罚款=年度营收的5%!

🚀 2025年安全组配置新趋势

量子加密与AI分析

- 量子密钥分发(QKD):微软Azure、阿里云已支持,数据传输“零窃听”。

- AI日志分析:美团技术团队用Splunk将攻击响应时间从72小时压缩至15分钟。

最小权限原则深化

- 📉 案例:某制造业企业实施最小权限后,内部数据泄露事件下降83%。

- 🔍 工具推荐:AWS IAM策略条件限制访问源IP,强制MFA验证。

智能运维与自动化

- AI运维实战:阿里云用AI分析用户行为模式,提前预警异常登录、数据泄露。

- 自动化脚本:某金融机构用Ansible+内存缓存技术,2000+设备固件升级时间从2小时压缩至25分钟。

💡 安全组的“黄金公式”

数据安全指数 = (量子加密强度 × 备份可靠性) ÷ (攻击面暴露度 × 响应延迟)

🔥 立即行动:检查您的安全组配置,让服务器穿上2025年最酷的“金钟罩”!

📌 立即行动清单

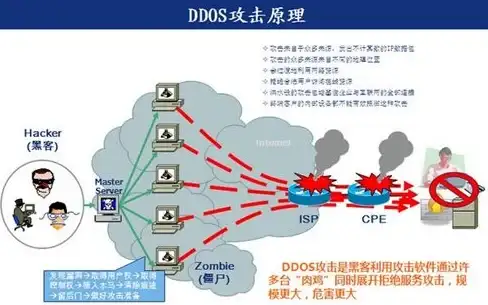

- 配置验证:使用

nmap扫描端口或模拟DDoS攻击,确认规则生效。 - 加密升级:启用TLS 1.3、量子加密和AI日志分析。

- 关注更新:订阅AWS、阿里云等云平台的2025年安全策略白皮书。

🎯 终极箴言:安全不是选择题,而是生存题!当漏洞扫描报告标记“高危”时,修复倒计时已经开始!

本文由 业务大全 于2025-08-22发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://cloud.7tqx.com/wenda/697890.html

发表评论