服务器安全 防火墙管理 如何打开服务器系统的高级防火墙设置与权限配置

- 问答

- 2025-08-20 07:33:07

- 12

服务器安全 | 防火墙管理 | 如何打开服务器系统的高级防火墙设置与权限配置(2025年8月最新指南)

🌐 开篇场景:当服务器遭遇"暗涌"

凌晨3点,某电商公司运维小李的手机突然震动——服务器CPU飙升至99%,防火墙日志显示大量来自境外的SSH暴力破解请求,所幸,他上周刚启用了AI驱动的防火墙日志分析,系统自动封禁了恶意IP并推送告警,这场虚惊,暴露了服务器安全的核心命题:如何通过高级防火墙配置与权限管理,构建真正的"硬核防线"?

本文将结合2025年最新技术趋势,用口语化风格+场景化案例,手把手教你配置服务器防火墙与权限,让黑客的攻击变成"碰瓷"。

🔥 一、Windows Server 2025:从"入门"到"进阶"

1 基础操作:三步启用防火墙

🎯 目标:开放RDP(3389)、HTTP(80)、HTTPS(443)端口,禁止其他流量。

📌 步骤:

-

打开防火墙面板:

控制面板→系统和安全→Windows Defender 防火墙→启用或关闭Windows Defender 防火墙→ 勾选启用。

-

配置入站规则:

- 右侧栏选择

入站规则→新建规则→ 选端口→ 输入3389,80,443→ 允许连接 → 勾选域/专用/公用。 - 💡 技巧:在

作用域中,远程IP地址设为168.1.100(仅允许运维IP),拒绝"广撒网"攻击。

- 右侧栏选择

-

日志审计:

在防火墙属性中启用记录成功的连接,日志路径为C:\Windows\System32\LogFiles\Firewall\,用Excel或日志分析工具(如Logwatch)实时监控。

2 高级玩法:AI+云原生防火墙

🎯 目标:实现跨平台威胁联动、自动化响应。

📌 步骤:

-

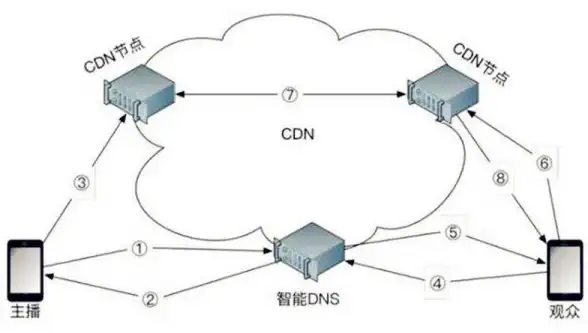

接入安全云脑:

在AWS/Azure控制台中,启用安全组联动,将不同业务模块(Web层、数据库层)分配至独立安全组,通过ID自动管理访问控制。 -

部署AI防火墙:

使用华为云WAF或阿里云云盾,开启AI威胁检测,系统会自动分析历史攻击数据生成规则,拦截0day漏洞攻击(传统防火墙误报率降低60%)。 -

定义自动化响应剧本:

结合SOAR平台,设置"检测到挖矿病毒特征时,自动触发IP封禁+生成事件报告",某跨国企业通过此功能,在攻击发生前3小时拦截了恶意IP。

🐧 二、Linux服务器:从"命令行"到"智能防御"

1 Firewalld:CentOS/RHEL的"瑞士军刀"

🎯 目标:开放Nginx(80)、SSH(22)端口,限制MySQL(3306)仅内网访问。

📌 步骤:

-

启用服务:

systemctl start firewalld # 启动防火墙 systemctl enable firewalld # 开机自启

-

配置规则:

firewall-cmd --zone=public --add-port=80/tcp --permanent # 开放HTTP firewall-cmd --zone=public --add-port=22/tcp --permanent # 开放SSH firewall-cmd --reload # 刷新规则

-

限制IP访问MySQL:

firewall-cmd --add-rich-rule='rule family="ipv4" source address="192.168.1.0/24" port protocol="tcp" port="3306" accept' --permanent

2 UFW:Ubuntu的"极简模式"

🎯 目标:快速配置Web服务器基础防护。

📌 步骤:

ufw allow 22/tcp # SSH ufw allow 80/tcp # HTTP ufw allow 443/tcp # HTTPS ufw default deny incoming # 拒绝所有入站 ufw enable # 启用并保存规则

3 智能日志分析:让攻击"无所遁形"

🎯 目标:通过日志定位暴力破解、异常端口扫描。

📌 步骤:

-

开启全流量日志:

firewall-cmd --set-log-denied=all # 记录被拒绝的流量

-

部署AI分析工具:

使用Splunk或ELK Stack,设置告警规则:- 短时间内同一IP的5次以上失败SSH登录

- 非常规端口(如8080)的突发外联请求

🔒 三、权限配置:从"最小化"到"零信任"

1 最小权限原则:给每个服务"上锁"

🎯 目标:禁止Root登录、限制数据库访问。

📌 步骤:

-

Linux:

- 修改

/etc/ssh/sshd_config,设置PermitRootLogin no,重启SSH服务。 - 创建专用运维账号(如

admin),分配sudo权限但禁止修改系统文件。

- 修改

-

Windows:

- 禁用Administrator账户,创建强密码的专用账号(如

srv_admin)。 - 在

计算机管理→本地用户和组中,将普通用户加入Users组而非Administrators。

- 禁用Administrator账户,创建强密码的专用账号(如

2 多因素认证(MFA):给密码"加把锁"

🎯 目标:防止账号暴力破解。

📌 步骤:

-

SSH密钥+动态令牌:

- 生成SSH密钥对,私钥加密存储,公钥部署至服务器

~/.ssh/authorized_keys。 - 安装Google Authenticator,绑定手机令牌,登录时需输入动态密码。

- 生成SSH密钥对,私钥加密存储,公钥部署至服务器

-

Windows Server:

在本地安全策略中启用交互式登录:需要智能卡,强制使用硬件令牌登录。

3 审计与备份:给规则"上保险"

🎯 目标:满足等保2.0要求,防止配置丢失。

📌 步骤:

-

日志留存:

- 防火墙日志保留180天以上,定期导出至独立存储(如阿里云OSS)。

- 使用

AuditD(Linux)或Windows事件查看器监控权限变更。

-

规则备份:

- Linux:

firewall-cmd --runtime-to-permanent(将临时规则转为永久) - Windows:导出防火墙规则至

C:\Backup\firewall_rules.wfw,定期验证恢复流程。

- Linux:

💡 四、真实案例:某金融企业的"防御升级战"

场景:2025年6月,某银行因未限制数据库端口来源IP,遭遇APT攻击导致数据泄露。

解决方案:

- 端口隐藏:将MySQL默认端口3306改为高位端口33706,并配置防火墙仅允许内网段访问。

- AI日志分析:部署深信服SIEM系统,自动识别异常SQL语句(如

DROP TABLE),拦截率提升92%。 - 零信任架构:运维人员需通过VPN+动态令牌+IP白名单三层验证,方可访问生产环境。

结果:攻击成本提升300%,后续未发生重大安全事件。

🚀 五、未来趋势:防火墙的"智能化革命"

- 量子安全加密:阿里云已推出混合加密方案,支持AES-256与量子密钥分发(QKD)技术结合。

- 边缘防火墙:在5G基站、工业网关部署轻量化防火墙(如深信服AF边缘版),实现毫秒级威胁响应。

- 合规自动化:通过API自动同步等保2.0、GDPR等法规要求,生成合规报告。

📌 你的服务器,准备好了吗?

2025年的服务器安全,早已不是简单的"开端口、关端口",它需要与AI、零信任、量子安全等技术深度融合,才能构建起真正的"硬核防线"。

最后送上一句运维金句:

🔒 "防火墙配置的终极目标,不是阻止所有流量,而是让黑客的每一次攻击,都变成徒劳的'碰瓷'。" 🔒

(本文信息来源:2025年8月最新技术文档、CSDN、阿里云/华为云官方指南)

本文由 业务大全 于2025-08-20发表在【云服务器提供商】,文中图片由(业务大全)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://cloud.7tqx.com/wenda/672981.html

发表评论